Escrito por: Fernando Ruiz

El equipo de investigación para móviles de McAfee ha descubierto un significante aumento de la amenaza SpyLoan, también conocida como aplicaciones de prestamos predatorios o prestamos gota a gota (en Latinoamérica). Estas aplicaciones potencialmente indeseadas (PUP por sus siglas en inglés, Potencial unwanted progam) usan tácticas de ingeniería social para engañar a los usuarios para entregar información sensible y obtener amplios permisos en las aplicaciones, lo que conlleva a extorsión, acoso y perdida de dinero.

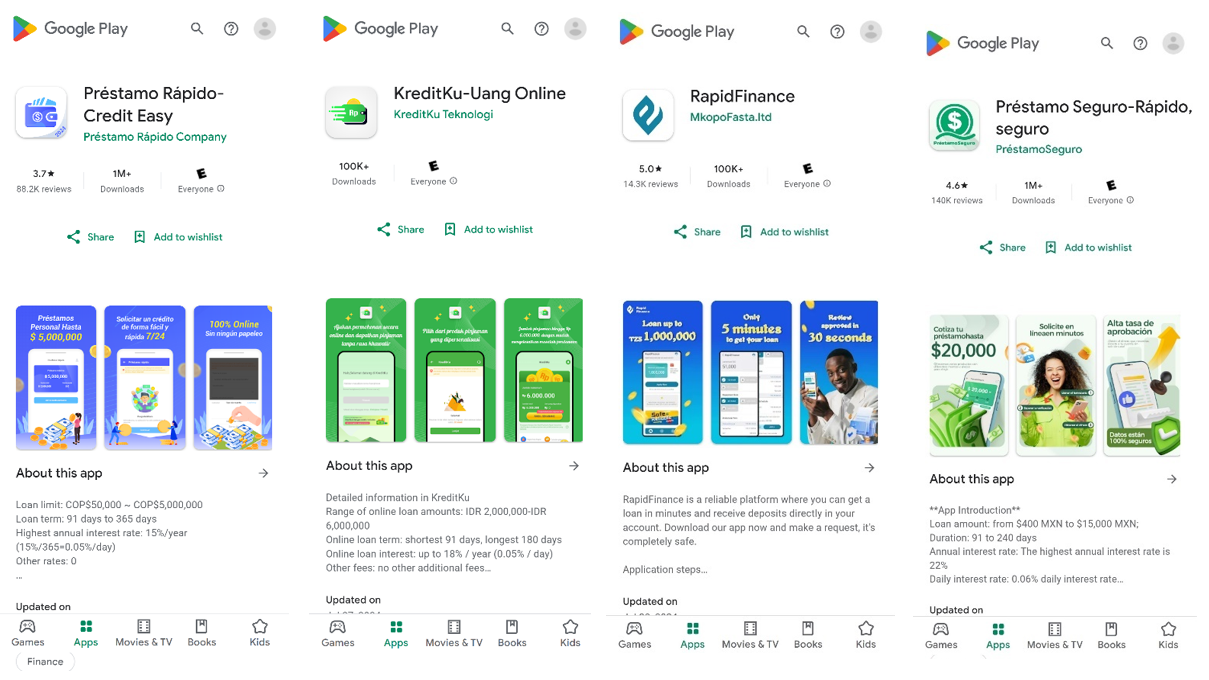

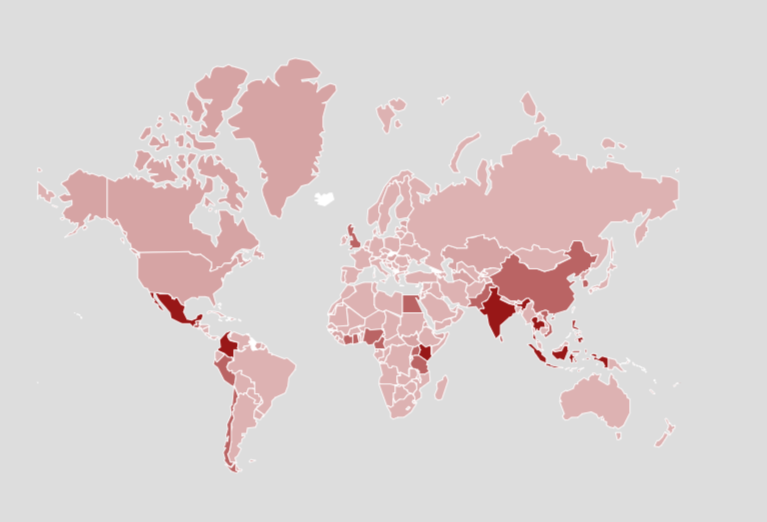

Durante nuestra investigación identificamos quince aplicaciones que combinadas tienen al menos ocho millones de instalaciones. Este grupo de aplicaciones SpyLoan comparten un framework que les permite encriptar el trafico y exfiltrar datos desde el dispositivo de la victima a un servidor de comando y control (C2) que utiliza una infraestructura similar para los puntos de acceso de las API HTTP (endpoints). Ellos operan localizados en territorios específicos, principalmente en Sudamérica, sudeste asiático y África con algunos de ellos utilizando avisos pagados en redes sociales.

McAfee es miembro de la App Defense Alliance que se enfoca en proteger a los usuarios, evitando que amenazas lleguen a sus dispositivos y mejorando la calidad de las aplicaciones en el ecosistema. Nosotros reportamos las aplicaciones que descubrimos a Google, quien a notificado a los desarrolladores que sus apps violan las políticas de Google Play y que deben ser corregidas para cumplir con la norma. Algunas aplicaciones han sido suspendidas de Google Play mientras que otras fueron actualizadas por los desarrolladores.

McAfee Mobile Security detecta todas estas aplicaciones como Android/PUP.SpyLoan en base a nuestra política de PUP a pesar que algunas aplicaciones han sido actualizadas para reducir el numero de permisos requeridos y limitar la recolección de datos sensibles, estas siguen siendo un riesgo para la privacidad de los usuarios debido al riesgo de que practicas poco éticas sean realizadas por los operadores de estas aplicaciones de crédito que no están licencias o registradas para operar ante las autoridades que regulan los servicios financieros en cada jurisdicción en que operan.

Desde 2020 SpyLoan ha tenido una presencia consistente en el escenario de amenazas. Sin embargo, nuestra telemetría indica un rápido aumento en su actividad reciente: Desde finales de Q2 a fines de Q3 2024 el numero de aplicaciones SpyLoan detectado y el número de dispositivos únicos infectados ha aumentado sobre un 75%.

Entendiendo la amenaza

¿Que son las aplicaciones SpyLoan?

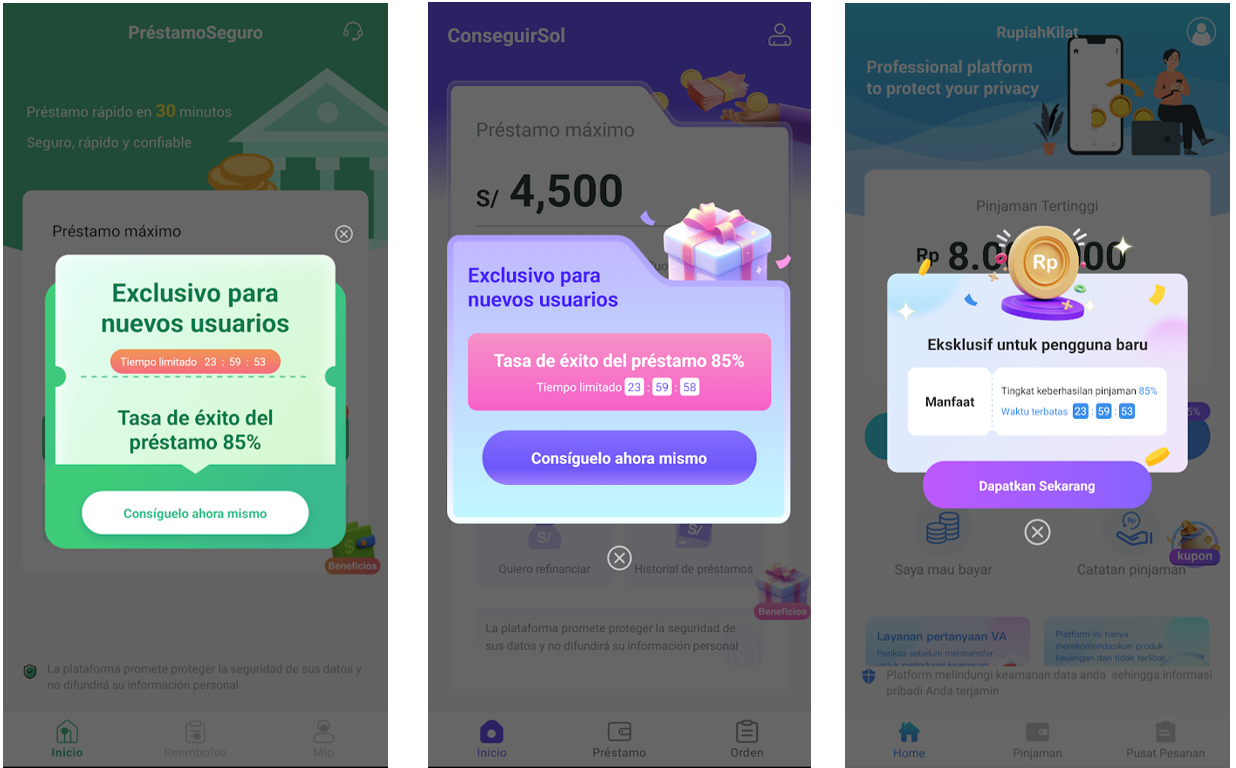

SpyLoan son aplicaciones financieras intrusivas que engañan con promesas de préstamos rápidos y flexibles, usualmente ofreciendo bajas tasas y mínimos requisitos. Mientras que parecen entregar un valor genuino la realidad es que estas aplicaciones principalmente existen para conseguir tanta información personal como sea posible, la que luego abusan para acosar y extorsionar usuarios para pagar altos intereses. Ellos utilizan tácticas cuestionables como marketing engañoso que destaca ofertas temporales con cuentas regresivas, creando un falso sentido de urgencia para presionar a los usuarios in tomar decisiones apresuradas. Finalmente, en vez de entregar asistencia financiera genuina, estas apps conducen a los usuarios a un ciclo de deuda y violaciones de su privacidad.

Mientras que el comportamiento especifico de cada aplicación puede variar de país en país, estas aplicaciones comparten características comunes tanto en el código de las aplicaciones como también con la infraestructura con la que interactúan:

- Distribución en tiendas oficiales: A pesar de violar sus políticas estas aplicaciones frecuentemente logran pasar los controles y quedan disponibles en plataformas como Google Play haciendo que parezcan confiables.

- Marketing Engañoso: Ellos pueden usar nombres, logos e interfaces de usuarios que pueden simular a entidades financieras legitimas para ganar credibilidad. Con frecuencia estas apps son promocionadas por avisos de pago en redes sociales.

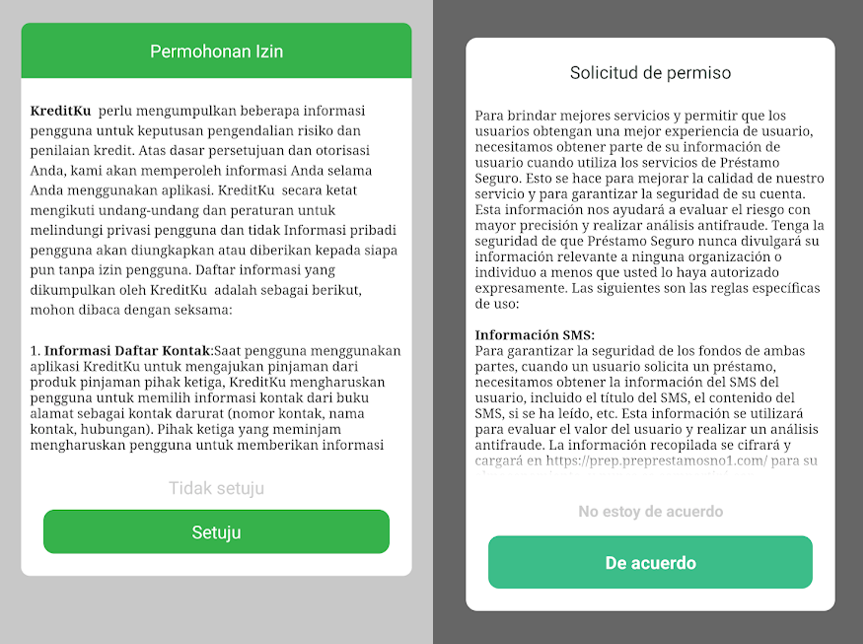

- Flujo de usuario similar: Luego de la primera ejecución aparece una política de privacidad con los detalles de que información será recolectada, luego una cuenta regresiva crea la sensación de urgencia para aplicar la oferta del crédito y el número de teléfono del usuario con el código de país de prefijo del territorio donde opera esta variante de SpyLoan es requerido, preguntar por un código de un solo uso (OTP) vía SMS sirve para autentificar al usuario y validar que su teléfono esta dentro del territorio en que SpyLoan está operando.

Las aplicaciones SpyLoan son consistentes en el proceso de registro e inicialización. La barra de navegación y las acciones que estas aplicaciones permiten son muy similares, pero pueden tener colores o gráficos diferentes, sin embargo sus características y funciones son las mismas en diferentes idiomas dependiendo de la región.

Ambas aplicaciones tienen en común un framework con el que comparten la interfaz de usuario, flujo de uso y librarías de encriptación utilizads para comunicarse con la infraestructura del servidor de comando y control (C2), mientras que los operadores apuntan a diferentes regiones e idiomas.

- Acuerdos de privacidad: Estas aplicaciones tienen términos similares, pero no iguales, en general ellos describen y justifican la recolección de datos sensibles para garantizar la identificación de los usuarios y evitar fraudes.

- Ellos requieren que los usuarios acepten los términos para recolectar información excesiva que puede ser abusada que instituciones de crédito formales no pedirían, como acceso al contenido de los mensajes de texto (SMS), registro de llamadas y lista de contactos.

- La información de contacto de la organización financiera que otorga el crédito es de un correo asociado a un servicio gratuito como @gmail.com o @outlook.com, similar a un correo personal, una institución legal, formal utilizaría su dominio corporativo.

- Los sitios webs que contienen los términos de privacidad en estas variantes de SpyLoan están construidos con un mismo javascript web-framework para cargar dinámicamente los contenidos, que no están en texto directamente en HTML.

- Solicitud de permisos excesivos: Luego de la instalación, estas aplicaciones solicitan permisos que son innecesarios para una aplicación de crédito formal, como por ejemplo, acceso a los contactos, SMS, almacenamiento, calendario, registro de llamadas, micrófono e incluso cámara.

Permisos comunes en aplicaciones SpyLoan

- permission.CAMERA

- permission.READ_CALL_LOG

- permission.READ_PHONE_STATE

- permission.ACCESS_COARSE_LOCATION

- permission.READ_SMS

Dependiendo de la implementación y métodos de distribución ellos pueden incluir permisos más sensibles que estos.

- Ofertas atractivas: Prometiendo créditos rápidos con requerimientos mínimos para atraer usuarios con necesitadas financieras urgentes una cuenta regresiva puede aparecer al inicio:

Verificación vía OTP: Para completar el registro un numero de teléfono con el prefijo del país objetivo es requerido para validar que el usuario esta en el territorio, recibiendo un código OTP para proceder al registro vía SMS

Recolección de datos: Los usuarios son dirigidos a un formulario para completar con datos sensibles e identificaciones legales, bancaria y de empleo junto con los datos del dispositivo que son enviados desde el teléfono de la víctima hasta el servidor de los operadores.

Analysis de la Exfiltracion de datos

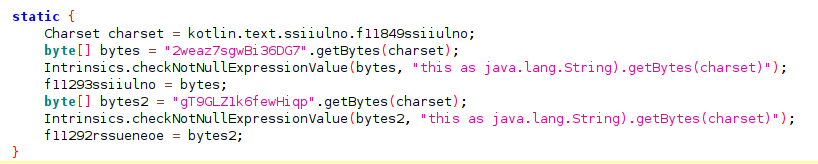

El grupo de aplicaciones SpyLoan reportados en este blog pertenece a una variante identificada por McAfee como Android/PUP.SpyLoan.DE que transmite la información recolectada a un servidor de comando y control usando encriptación AES (Advanced encryption standard) con una llave de 128bits que luego es codificada en base64, en algunos casos un padding es agregado para así esconder la información extraída del dispositivo.

La clave de encriptación y vector de inicialización están disponibles dentro del código ofuscado de la aplicación,

SpyLoan usa esta misma rutina de encriptacion para esconder textos sensibles en los recursos XML de la aplicación que se usan para exfiltrar datos, por ejemplo:

- String skadnjskdf en resources.xml:

- <string name=”skadnjskdf”>501tm8gR24S8F8BpRDkvnw==</string>

- El valor descifrado AES utiliza la misma rutina de cifrado implementada para la exfiltración de datos:

- <string name=”skadnjskdf”>content://sms/</string>

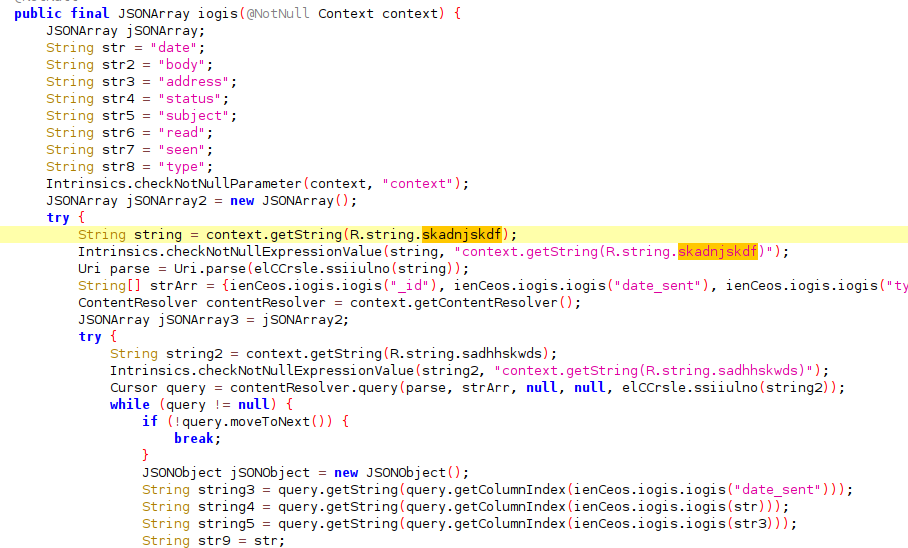

Esta string se utiliza para construir una URI de contenido que permite el acceso a los mensajes SMS que se implementa para extraer campos como fecha, dirección (remitente/destinatario), cuerpo del mensaje, estado, etc. y formatos en JSON que luego se cifrarán nuevamente para enviarse al C2.

Datos exfiltrados son subidos al C2 por HTTPS post en un objeto JSON que es encriptado. Las URL de los endpoits usados para recibir los datos comparten una estructura de URL similar entre las diferentes versiones. Ellos usan el siguiente esquema de URL que puede ser descrito por la siguiente expresión regular:

^https:\/\/[a-z0-9.-]+\/[a-z]{2,}-gp\/[a-z0-9]+\/[a-z0-9]+$

Algunos ejemplos de los C2:

- hxxps://su.mykreditandfear.com/her-gp/kgycinc/wjt

- hxxps://hx.nihxdzzs.com/dz-gp/cfmwzu/uyeo

- hxxps://prep.preprestamoshol.com/seg-gp/pdorj/tisqwfnkr

- hxxps://tlon.pegetloanability.com/anerf-gp/jwnmk/dgehtkzh

Usando la misma técnica y los mismos métodos de ofuscación SpyLoan esconde en su código la habilitad para extraer grandes sumas de datos de los teléfonos de sus víctimas, incluyendo:

- Registros de llamadas: Recopila datos del registro de llamadas del dispositivo si se otorgan permisos

-

- Número: El número de teléfono del llamante

- Tipo: Tipo de llamada (entrante, saliente, perdida)

- Duración: La duración de la llamada

- Fecha: La marca de tiempo de la llamada

- Nombre: El nombre del contacto (si está disponible)

- Archivos en el directorio de descargas con metadatos:

- nombre del archivo, extensión, tamaño del archivo, marca de tiempo de la última modificación

- Todas las cuentas en el dispositivo:

- Correos electrónicos y cuentas de redes sociales.

- Información sobre todas las aplicaciones instaladas

- Otra información diversa recopilada:

- Información del dispositivo y de la red:

-

- ID de suscriptor

- Información DNS

- ID del dispositivo (IMEI)

- Dirección MAC

- Código de país

- Nombre del operador de la red

- Idioma

- Tipo de red (Wi-Fi, 4G, 3G, etc.)

- Número de teléfono

- Información local (código de país, idioma de la interfaz)

- Zona horaria

- Ajustes de desarrollo (habilitar o deshabilitar)

- Tipo de teléfono (GSM, CDMA)

- Tiempo real transcurrido (el tiempo transcurrido desde que el dispositivo fue iniciado)

- Configuración del proxy

- Información de la SIM:

-

- Código ISO del país de la SIM

- Número de serie de la SIM (ICCID)

- Ubicación:

-

- Permiso: Verifica si tiene acceso a ACCESS_COARSE_LOCATION

- Proveedor de ubicación: Verifica si el GPS o la ubicación de la red están disponibles

- Última ubicación conocida: Latitud o longitud

- Información de geocodificación (convierte latitud y longitud en una dirección estructurada):

- Nombre del país

- Área administrativa

- Ciudad

- Calle

- Línea de dirección

- Configuración del dispositivo:

-

- Número de imágenes: Cuenta la cantidad de archivos de imágenes en el almacenamiento externo

- Modo de prueba: Informa si el dispositivo está en modo de prueba

- Configuración del teclado

- Hora actual

- Indicador de servicios de accesibilidad habilitados

- Ajustes del sistema operativo:

-

- Detalles de la versión de Android (versión, nivel de SDK, huella digital, ID, versión de construcción)

- Información del hardware (nombre del dispositivo, nombre del producto, modelo del dispositivo, detalles del hardware, marca del dispositivo, información de la placa, número de serie del dispositivo)

- Configuración del sistema (versión del cargador de arranque, host de construcción, usuario de construcción, información de la CPU)

- Red (versión de radio, tipo de sistema, etiquetas de construcción)

- Información de almacenamiento:

-

- Ruta del almacenamiento externo, tamaño

- Almacenamiento interno: tamaño total, tamaño disponible

- Información de la memoria: RAM total, RAM disponible

- Datos de sensores Datos de sensores como acelerómetros, giroscopios, magnetómetros si están disponibles en el dispositivo afectado. Esta información incluye:

-

- Tipo de sensor, nombre del sensor, versión, fabricante, rango máximo, retardo mínimo, consumo de energía, resolución.

Los datos de sensores pueden usarse para la huella digital del dispositivo y el monitoreo del comportamiento del usuario.

- Tipo de sensor, nombre del sensor, versión, fabricante, rango máximo, retardo mínimo, consumo de energía, resolución.

- Información de la batería:

-

- Nivel de batería

- Estado de la batería: Indica si el dispositivo está conectado a la corriente

- Otros metadatos de la batería: salud, si está presente, voltaje, tecnología de la batería, tipo, etc.

Experiencia de las victimas

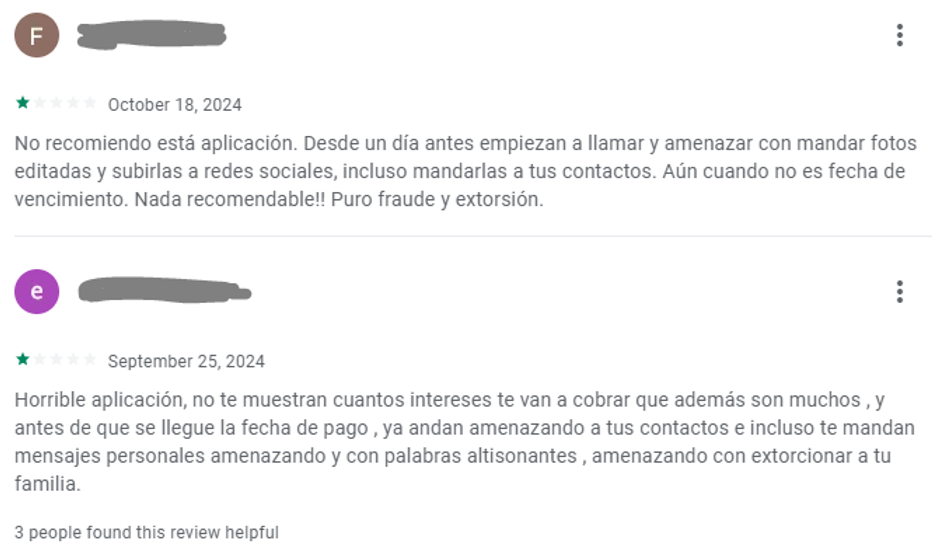

Usuarios han reportando alarmantes experiencias como:

- Recibir llamadas amenazantes y amenazas de muerte por pagos retrasados.

- Tener fotos personales y documentos de identificación mal utilizados para intimidarlos.

- La aplicación accede a sus contactos para enviar mensajes de acoso a amigos y familiares.

Algunos comentarios en Google Play:

El impacto global de SpyLoan

Estas amenazas no se limitan a una sola región; se han reportado a nivel mundial con adaptaciones localizadas. Las actividades de aplicaciones de préstamos gota a gota han sido identificadas en todo el mundo, no solo limitadas a las variantes técnicamente descritas en esta publicación. Los siguientes incidentes pueden proporcionar un contexto más amplio del impacto de esta amenaza:

- Asia:

- India: Los usuarios enfrentaron acoso y filtraciones de datos debido a aplicaciones que hicieron un mal uso de los permisos concedidos. Las autoridades han tomado acciones contra estas apps.

- Southeast Asia: Paises como Tailandia, Indonesia, Vietnam y Philippines han repotado singificativos problemas con este tipo de aplicaionces que explotan la vulnerabilidad financiera de sus usuarios:Bank of Thailand advise center

- Africa:

- Nigeria, Kenya, Uganda: Aplicaciones similares han llevado a fraudes financieros y transacciones no autorizadas, apuntando a una gran población no bancarizada.

- Latino América:

- México, Colombia, Chile y Peru: Usuarios han reportado amenazas y extorsión, las autoridades han allanado un call center que operaba estas apps.

Ranking de los diez países con la mayor prevalencia de SpyLonas apps de acuerdo a nuestra telemetría para fines de Q3 2024:

- India

- Mexico

- Filipinas

- Indonesia

- Tailandia

- Kenya

- Colombia

- Vietnam

- Chile

- Nigeria

Acciones que ha tomado la justicia

Según un reporte del poder judicial del Perú, autoridades llevaron a cabo un allanamiento en un call center dedicado a la extensión y operación de aplicaciones de préstamos gota a gota, sus víctimas estaban en Perú, México, and Chile.

La policía reportó que sobre 300 individuos estaba vinculados a esta operación criminal que habría defraudado al menos 7,000 víctimas en varios países.

Los empleados del call center eran entrenados específicamente para extorsionar a sus victimas usando la información obtenida desde las aplicaciones. Ellos amenazaban a los usuarios para obtener tanto dinero les fuera posible, imponiendo tasas de interés mas altas y cargos adicionales arbitrarios.

Mientras tanto, en Chile, la comisión para el mercado financiero (CMF) destaca en su sitio web que aplicaciones un listado de aplicaciones de credito fraudultentas que han sido distribuidas en Google Play, lo que se suma a al servicio nacional del consumidor (SERNAC) que ha denunciado a la Polica de investigaciones (PDI) la operaciones de múltiples aplicaciones SpyLoan.

En Mayo de 2024, la policia chilena detuvo a mas de 25 personas vinculadas a la operación de SpyLoans que reportan sobre 2,000 victima según La Tercera.

A pesar de los esfuerzos la actividad de estas aplicaciones malintencionadas sigue aumentando no solo en Sudamérica, sino que en todo el mundo.

Impacto en los usuarios

Explotación financiera

- Cargos ocultos y altas tasas de interés: Los usuarios reciben menos del monto del préstamo prometido, pero deben reembolsar el monto total más tarifas exorbitantes en un corto período de tiempo.

- Cargos no autorizados: Algunas aplicaciones inician transacciones no autorizadas o cobran tarifas ocultas.

Violaciones de privacidad

- Explotación de datos: La información personal se utiliza para chantajear o se vende a terceros. Esto puede incluir la sextorsión con fotos de las víctimas que pueden ser extraídas o creadas con inteligencia artificial.

- Acoso y extorsión: Los usuarios y sus contactos reciben mensajes o llamadas amenazantes, incluidos amenazas de muerte.

Estrés y angustia emocional y psicológica

- Estrés y ansiedad: Las tácticas agresivas causan un daño emocional significativo.

• Daño a la reputación: La humillación pública puede afectar las relaciones personales y profesionales.

Volviendo a 2023, en Chile los medios informaron sobre el suicidio de una víctima de préstamos falsos tras el acoso y las amenazas a sus amigos, familiares e integridad.

Conclusion

Las aplicaciones del tipo SpyLoan son un problema en todo el mundo que explotan la confianza de los usuarios y su desesperación financiera. Estas aplicaciones usan la ingeniería social para pasar sobre las medidas de seguridad y producen un daño significativo a los individuos que caen en ellas. A pesar de las acciones policiales tomadas para capturar varios grupos que las operan, nuevos actores continúan apareciendo para explotar esta actividad fraudulenta, especialmente en Sudamérica, el sudeste asiático y parte de África.

Las aplicaciones mencionadas en este blog comparten un código similar tanto en la app como también en la infraestructura que utilizan en los diferentes contienes, esto sugiere la presencia de un desarrollador en común que mantiene este framework que podría ser distribuido o vendido por cibercriminales. Este enfoque modular permite a los desarrolladores y operadores rápidamente distribuir aplicaciones maliciosas en varios mercados, explotando vulnerabilidades locales mientras mantiene un modelo consistente en la forma de engañar y estafar a los usuarios.

Reutilizando código y tácticas ellos pueden eficientemente dirigirse a diferentes países, con frecuencia evadiendo la detección de autoridades locales y creando un problema difícil de combatir. Este modelo no solo incrementa la escala de la amenaza, sino que también complica los esfuerzos para encontrar y desarticular definitivamente estas operaciones, porque ellos pueden rápidamente adaptarse y reubicar sus operaciones en nuevas regiones.

Entender como estas aplicaciones maliciosas operan y prevenir su instalación es crucial para mitigar su riesgo, nosotros también podemos mitigar

Al entender cómo operan estas aplicaciones maliciosas y tomar medidas proactivas para protegernos, podemos mitigar los riesgos y ayudar a otros a hacer lo mismo.

Protégete: Consejos y Recomendaciones

Ten Precaución con los Permisos

- Revisa los Permisos Cuidadosamente: Desconfía de las aplicaciones que solicitan permisos innecesarios para su funcionamiento.

- Limita los Permisos: Niega permisos que no sean esenciales.

Verifica la Legitimidad de la Aplicación

- Licencia y Registro: Asegúrate de que la institución esté registrada y tenga licencia para operar en tu país. Verifica con la autoridad reguladora financiera o con agencias de protección al consumidor.

- Lee las Reseñas de los Usuarios: Busca patrones de quejas sobre fraude o mal uso de datos. Presta especial atención en aplicaciones con reseñas polarizadas que puedan contener opiniones positivas falsas.

- Investiga al Desarrollador: Busca el nombre del desarrollador, su sitio web y reseñas. Aunque la aplicación contenga una política de privacidad, lo cual es obligatorio en Google Play, los estafadores pueden no respetarlo.

Usa Medidas de Seguridad

- Instala Software de Seguridad: Usa aplicaciones antivirus y antimalware de buena reputación.

- Mantén Tu Dispositivo Actualizado: Las actualizaciones regulares protegen contra vulnerabilidades.

Practica un Comportamiento Seguro en Línea

- No Compartas Información Sensible: Proporciona datos personales solo a entidades confiables y verificadas.

- Desconfía de Ofertas Poco Realistas: Si parece demasiado bueno para ser verdad, probablemente lo sea.

Reporta Actividad Sospechosa

- Notifica las Tiendas de Aplicaciones: Informa sobre aplicaciones fraudulentas para ayudar a proteger a otros.

- Contacta a las Autoridades: Si eres víctima, denuncia el incidente a las fuerzas de seguridad locales o a las unidades de ciberdelitos.

IOC

| Package | App Name | Downloads | Country | SHA256 |

|---|---|---|---|---|

| com.prestamoseguro.ss | Préstamo Seguro-Rápido, seguro | 1M | Mexico | f71dc766744573efb37f04851229eb47fc89aa7ae9124c77b94f1aa1ccc53b6c |

| com.voscp.rapido | Préstamo Rápido-Credit Easy | 1M | Colombia | 22f4650621fea7a4deab4742626139d2e6840a9956285691b2942b69fef0ab22 |

| com.uang.belanja | ได้บาทง่ายๆ-สินเชื่อด่วน | 1M | Senegal | b5209ae7fe60abd6d86477d1f661bfba306d9b9cbd26cfef8c50b81bc8c27451 |

| com.rupiahkilat.best | RupiahKilat-Dana cair | 1M | Senegal | 9d51a5c0f9abea8e9777e9d8615bcab2f9794b60bf233e3087615638ceaa140e |

| com.gotoloan.cash | ยืมอย่างมีความสุข – เงินกู้ | 1M | Thailand | 852a1ae6193899f495d047904f4bdb56cc48836db4d57056b02352ae0a63be12 |

| com.hm.happy.money | เงินมีความสุข – สินเชื่อด่วน | 1M | Thailand | 43977fce320b39a02dc4e323243ea1b3bc532627b5bc8e15906aaff5e94815ee |

| com.kreditku.kuindo | KreditKu-Uang Online | 500K | Indonesia | dfbf0bf821fa586d4e58035ed8768d2b0f1226a3b544e5f9190746b6108de625 |

| com.winner.rupiahcl | Dana Kilat-Pinjaman kecil | 500K | Indonesia | b67e970d9df925439a6687d5cd6c80b9e5bdaa5204de14a831021e679f6fbdf1 |

| com.vay.cashloan.cash | Cash Loan-Vay tiền | 100K | Vietnam | e303fdfc7fd02572e387b8b992be2fed57194c7af5c977dfb53167a1b6e2f01b |

| com.restrict.bright.cowboy | RapidFinance | 100K | Tanzania | e59fd9d96b3a446a2755e1dfc5a82ef07a3965866a7a1cb2cc1a2ffb288d110c |

| com.credit.orange.enespeces.mtn.ouest.wave.argent.tresor.payer.pret | PrêtPourVous | 100K | Senegal | 453e23e68a9467f861d03cbace1f3d19909340dac8fabf4f70bc377f0155834e |

| com.huaynamoney.prestamos.creditos.peru.loan.credit | Huayna Money – Préstamo Rápido | 100K | Peru | ef91f497e841861f1b52847370e2b77780f1ee78b9dab88c6d78359e13fb19dc |

| com.credito.iprestamos.dinero.en.linea.chile | IPréstamos: Rápido Crédito | 100K | Chile | 45697ddfa2b9f7ccfbd40e971636f9ef6eeb5d964e6802476e8b3561596aa6c2 |

| com.conseguir.sol.pe | ConseguirSol-Dinero Rápido | 100K | Peru | 79fd1dccfa16c5f3a41fbdb0a08bb0180a2e9e5a2ae95ef588b3c39ee063ce48 |

| com.pret.loan.ligne.personnel | ÉcoPrêt Prêt En Ligne | 50K | Thailand | 27743ab447cb3731d816afb7a4cecc73023efc4cd4a65b6faf3aadfd59f1768e |